Blogs

Einsatz Vertrauenswürdiger Registries für erhöhte Image-Sicherheit

Einleitung

Im Kubernetes-Ökosystem steht die Sicherheit von Container-Images an erster Stelle. Vertrauenswürdige Registries spielen eine wichtige Rolle, um sicherzustellen, dass nur sichere und verifizierte Images in Kubernetes-Clustern bereitgestellt werden. In diesem Blogbeitrag wird die Bedeutung von vertrauenswürdigen Registries für die Kubernetes-Image-Sicherheit und deren effektive Implementierung untersucht.

Die Bedeutung der Image-Sicherheit in Kubernetes

Container-Images sind die Bausteine von Kubernetes-Bereitstellungen. Die Gewährleistung ihrer Sicherheit ist nicht nur eine bewährte Methode, sondern aus mehreren Gründen eine Notwendigkeit:

Schutz vor Schwachstellen: Container-Images können Schwachstellen enthalten, entweder im Anwendungscode oder in den zugrunde liegenden Schichten. Unkontrollierte Schwachstellen können zu Einfallstoren für Angreifer werden, was zu potenziellen Sicherheitsverletzungen und Systemkompromittierungen führt. Regelmäßiges Scannen und Aktualisieren von Container-Images ist entscheidend, um dieses Risiko zu mindern.

Sicherstellung der Einhaltung gesetzlicher Vorschriften: In vielen Branchen gelten strenge regulatorische Anforderungen in Bezug auf Datensicherheit und Datenschutz. Durch die Verwendung sicherer und konformer Container-Images wird sichergestellt, dass Kubernetes-Bereitstellungen diese Vorschriften einhalten, wodurch potenzielle rechtliche und finanzielle Auswirkungen vermieden werden.

Schutz sensibler Daten: Container verarbeiten häufig sensible Daten. Sichere Container-Images stellen sicher, dass diese Daten in einer Umgebung verarbeitet und gespeichert werden, die keinen Risiken wie unbefugtem Zugriff oder Datenlecks ausgesetzt ist.

Aufrechterhaltung der Systemintegrität: Sichere Container-Images tragen zur Gesamtintegrität des Kubernetes-Systems bei. Sie stellen sicher, dass die bereitgestellten Anwendungen wie beabsichtigt ausgeführt werden, ohne von böswilligen Entitäten manipuliert oder geändert zu werden.

Aufbau von Vertrauen bei Endbenutzern: In einer Zeit, in der Datenschutzverletzungen immer häufiger auftreten, trägt die Sicherung von Container-Images dazu bei, Vertrauen bei Endbenutzern aufzubauen. Es gibt ihnen die Gewissheit, dass ihre Daten in einer sicheren, zuverlässigen Umgebung verarbeitet werden.

Vertrauenswürdige Registries: Die erste Verteidigungslinie

Vertrauenswürdige Registries sind ein wesentlicher Bestandteil für die Aufrechterhaltung der Sicherheit und Integrität von Container-Images in Kubernetes-Umgebungen. Sie fungieren als kontrolliertes Repository, in dem Images mit strengen Sicherheitsprotokollen gespeichert, gescannt und verwaltet werden.

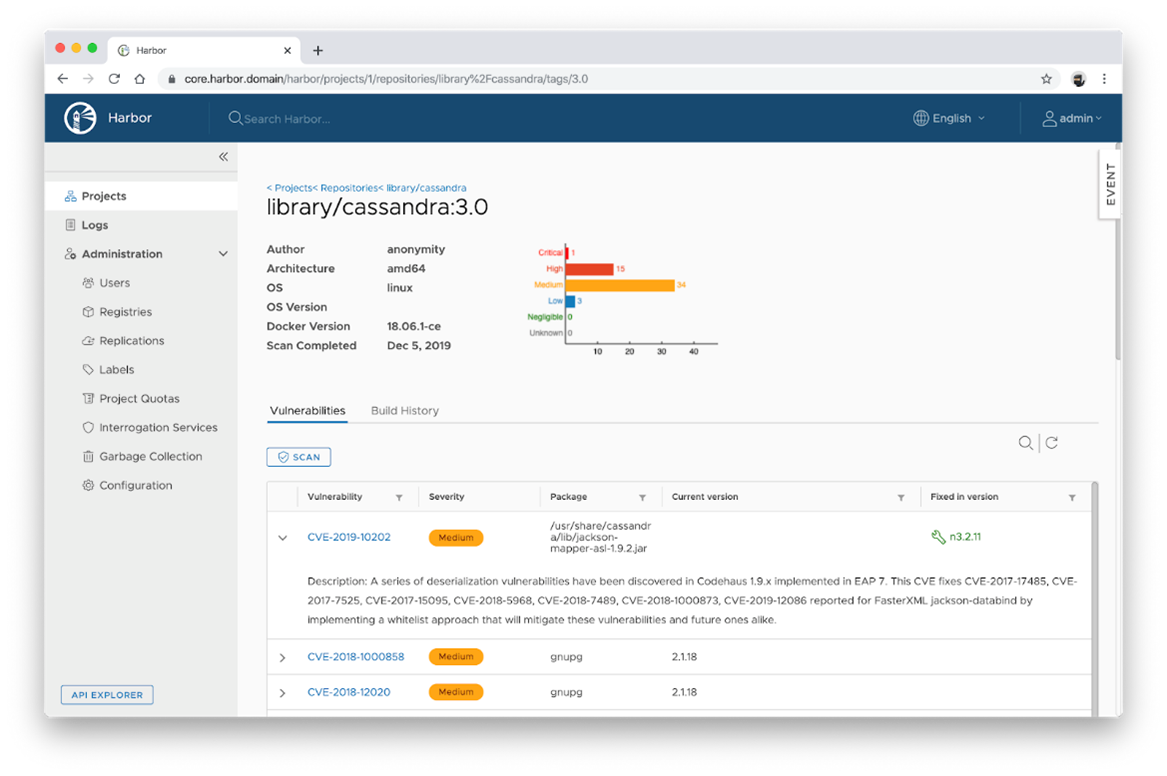

Automatisiertes Schwachstellen-Scanning: Vertrauenswürdige Registries integrieren Tools zum automatisierten Scannen von Container-Images, um Schwachstellen, Malware und Fehlkonfigurationen zu erkennen. Diese kontinuierliche Überwachung stellt sicher, dass Sicherheitsbedrohungen umgehend erkannt und behoben werden.

Quelle: https://goharbor.io/blog/img/interrogation-services.png

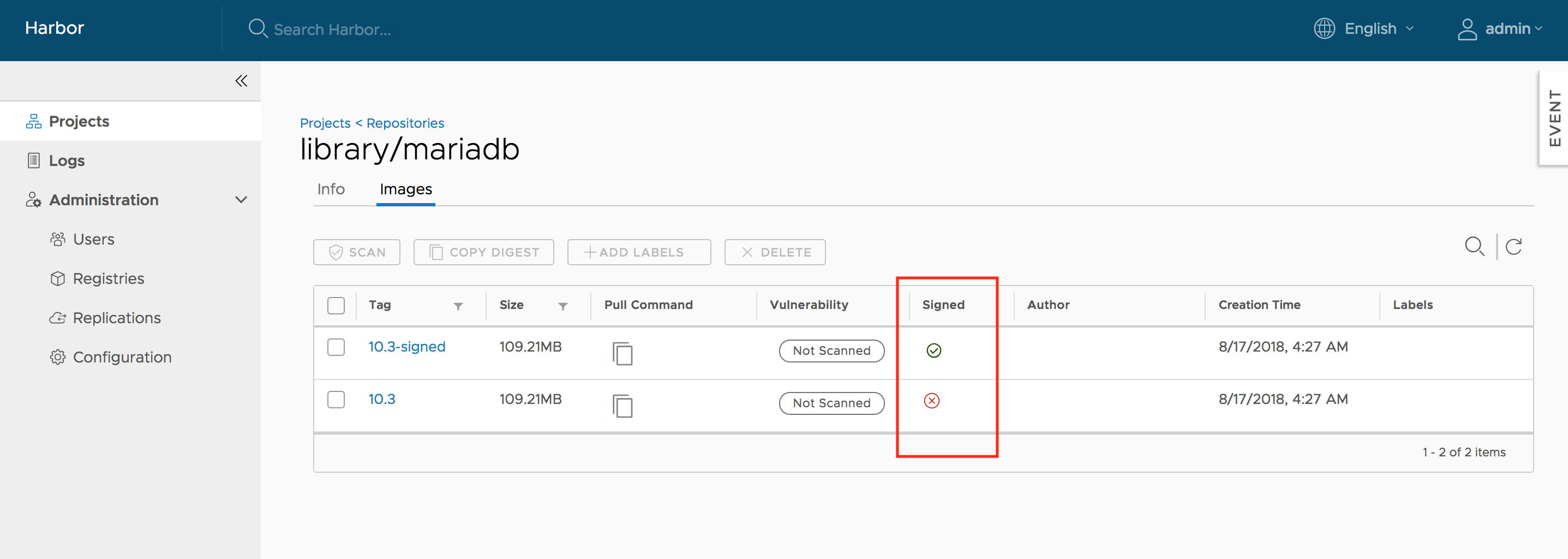

Image-Signierung und -Verifizierung: Durch die Implementierung eines Prozesses, bei dem Images vor der Bereitstellung digital signiert und verifiziert werden, wird sichergestellt, dass nur authentifizierte und nicht manipulierte Images in der Kubernetes-Umgebung verwendet werden. Dieser Prozess trägt dazu bei, die Integrität der Images während ihres gesamten Lebenszyklus zu erhalten.

Quelle: https://goharbor.io/docs/2.7.0/img/content-trust.png

Robuste Zugriffskontrolle: Durch die Durchsetzung strenger Zugriffskontrollen kontrollieren vertrauenswürdige Registries, wer Images hochladen (push) und herunterladen (pull) kann. Dadurch wird sichergestellt, dass nur autorisierte Personen die Containerimages ändern oder darauf zugreifen können, wodurch das Risiko unbefugter Manipulationen oder Verstöße verringert wird.

Audit-Trails und Compliance-Berichte: Vertrauenswürdige Registries führen ein umfassendes Protokoll aller Aktivitäten, einschließlich Image-Uploads, Downloads und Scan-Ergebnissen. Diese Prüfpfade sind entscheidend für die Compliance-Berichterstattung und für die Rückverfolgung von Sicherheitsvorfällen bis zu ihrer Quelle.

Lebenszyklusverwaltung von Images: Diese Registries enthalten häufig Funktionen für die Verwaltung des Lebenszyklus von Containerimages, z. B. automatisierte Garbage Collection, Imageversionsverwaltung und Aufbewahrungsrichtlinien. Dadurch wird sichergestellt, dass nur relevante, aktuelle und konforme Images für die Bereitstellung verfügbar sind.

Implementieren von vertrauenswürdigen Registries in Kubernetes

Schritte zur Umsetzung:

Auswahl eines Registry-Anbieters: Wählen Sie einen Anbieter von privaten Registries, wie z. B. Harbor (in KubeOps PLATFORM enthalten).

Konfigurieren von Image-Pull-Secrets: Richten Sie Secrets in Kubernetes für das sichere Abrufen von Images aus privaten Registries ein.

Automatisierung des Scannens von Images: Integrieren Sie automatisierte Scan-Tools wie Trivy oder Clair für eine kontinuierliche Schwachstellenbewertung.

Best Practices für die Verwendung vertrauenswürdiger Registries

Die effektive Verwendung vertrauenswürdiger Registries in Kubernetes ist entscheidend für die Sicherheit und Integrität von containerisierten Anwendungen. Im Folgenden finden Sie detaillierte Best Practices für die Nutzung vertrauenswürdiger Registries:

Regelmäßige Aktualisierung und Patch der Registry-Software: Stellen Sie sicher, dass die Registry-Software immer mit den neuesten Sicherheitspatches und Updates auf dem neuesten Stand ist. Die regelmäßige Aktualisierung der Registry-Software trägt zum Schutz vor bekannten Schwachstellen und Sicherheitsbedrohungen bei.

Starke Authentifizierung und Autorisierung: Implementieren Sie robuste Authentifizierungsmechanismen für Benutzer, die auf die Registry zugreifen. Verwenden Sie die rollenbasierte Zugriffssteuerung (Role-Based Access Control, RBAC), um strenge Benutzerberechtigungen für verschiedene Rollen zu definieren und durchzusetzen, um sicherzustellen, dass Benutzer nur Aktionen ausführen können, die für ihre Rolle erforderlich sind.

Integration in CI/CD-Pipelines (Continuous Integration/Continuous Deployment): Nahtlose Integration der vertrauenswürdigen Registry in CI/CD-Pipelines. Diese Integration ermöglicht die automatisierte und sichere Übertragung von Images von der Entwicklungsphase in die Registry und dann in die Produktionsumgebungen.

Kontinuierliche Überprüfung von Images auf Schwachstellen: Verwenden Sie automatisierte Tools innerhalb der Registry, um Images kontinuierlich auf bekannte Schwachstellen, Malware oder Fehlkonfigurationen zu überprüfen. Regelmäßige Scans stellen sicher, dass alle Risiken identifiziert und behoben werden, bevor die Images bereitgestellt werden.

Unveränderliche Tags: Verwenden Sie unveränderliche Tags für Ihre Container-Images, um das Überschreiben zu verhindern. Sobald ein Image markiert und in die Registry übertragen wurde, sollte das Tag nicht wiederverwendet werden. Diese Vorgehensweise hilft bei der Aufrechterhaltung eines klaren und zuverlässigen Verlaufs von Bildversionen.

Überwachen und Prüfen der Registry - Aktivitäten: Behalten Sie die Aktivitäten innerhalb der Registry genau im Auge. Die Überwachung und Prüfung von Zugriffen und Änderungen an der Registry kann dazu beitragen, verdächtige Aktivitäten oder Sicherheitsverletzungen frühzeitig zu erkennen.

Regelmäßige Backups: Sichern Sie regelmäßig die Registrysdaten, um Datenverluste im Falle eines Ausfalls oder einer Sicherheitsverletzung zu vermeiden. Stellen Sie sicher, dass diese Sicherungen sicher gespeichert werden und leicht wiederhergestellt werden können.

Implementierung eines Registry - Kontingentverwaltungssystems: Legen Sie Kontingente für die Speichermenge fest, die jedes Projekt oder jeder Benutzer in der Registry belegen kann. Dies hilft bei der effizienten Verwaltung von Ressourcen und verhindert den Missbrauch des Registry - Speichers.

Integrieren von Trusted Registries in Kubernetes

Die Integration vertrauenswürdiger Registries in eine Kubernetes-Umgebung ist ein entscheidender Schritt, um die Sicherheit und Zuverlässigkeit von containerisierten Anwendungen zu gewährleisten. Hier ist ein detaillierter Blick darauf, wie diese Integration effektiv erreicht werden kann:

Verwenden von Kubernetes - Secrets für die Registry - Authentifizierung: Speichern Sie die Anmeldeinformationen für den Zugriff auf die vertrauenswürdige Registry sicher in Kubernetes - Secrets. Diese Methode stellt sicher, dass sensible Daten wie Benutzernamen und Passwörter in einem verschlüsselten Format gespeichert werden und nur autorisierten Kubernetes - Komponenten zugänglich sind.

Konfigurieren von ImagePullSecrets für Pods: Um sicherzustellen, dass Kubernetes-Pods Images sicher aus der vertrauenswürdigen Registry abrufen können, konfigurieren Sie ImagePullSecrets in den Pod-Definitionen. Dieses Kubernetes-Objekt enthält die erforderlichen Anmeldeinformationen für die Authentifizierung bei der Registry.

Einrichten von Dienstkonten mit den richtigen Rollen: Erstellen und konfigurieren Sie Dienstkonten in Kubernetes mit den entsprechenden Rollen und Berechtigungen. Diese Konten sollten über die erforderlichen Berechtigungen verfügen, um Images aus der vertrauenswürdigen Registry abzurufen und andere erforderliche Aufgaben auszuführen.

Automatisieren von Image-Updates mithilfe von Webhooks: Implementieren Sie Webhooks in der Registry, um Kubernetes über neue Image-Versionen zu informieren. Diese Automatisierung kann eine Pipeline in Kubernetes auslösen, um Updates für die Anwendungen reibungslos und effizient auszurollen.

Implementieren von Netzwerkrichtlinien für die sichere Kommunikation: Richten Sie Kubernetes-Netzwerkrichtlinien ein, die definieren, wie Pods mit der vertrauenswürdigen Registry kommunizieren können. Dieser Schritt stellt sicher, dass nur autorisierte Dienste innerhalb des Kubernetes-Clusters auf die Registry zugreifen können, wodurch die Sicherheit erhöht wird.

Nutzen von Kubernetes-nativen Tools für die Registry-Integration: Nutzen Sie Kubernetes-native Tools und Erweiterungen wie Helm-Charts oder Operatoren, die den Prozess der Integration und Verwaltung der Registry in der Kubernetes-Umgebung vereinfachen können.

Zugriff und die Aktivitäten der Registryüberwachen: Überwachen Sie kontinuierlich die Zugriffsprotokolle und Aktivitäten der Registry in Kubernetes. Diese Vorgehensweise hilft bei der Identifizierung ungewöhnlicher Zugriffsmuster oder potenzieller Sicherheitsbedrohungen.

Erstellen eines redundanten Setups für Hochverfügbarkeit: Um eine hohe Verfügbarkeit sicherzustellen, konfigurieren Sie ein redundantes Setup für die vertrauenswürdige Registry, auf die Kubernetes zugreifen kann. Dieses Setup kann die Replikation der Registry über mehrere Knoten oder Cloudregionen hinweg umfassen.

Fazit

Das Sichern von Container-Images mit vertrauenswürdigen Registries ist in Kubernetes-Umgebungen unerlässlich. Durch die Implementierung geeigneter Tools, Praktiken und Integrationen können Unternehmen die Sicherheit und Compliance ihrer Kubernetes-Bereitstellungen erheblich verbessern.