Blogs

Audit Logs in Kubernetes: Gewährleistung von Sicherheit und Compliance

Einleitung

Bei Kubernetes als Container-Orchestrierungsplattform geht es nicht nur um die Verwaltung von Anwendungen, sondern auch um deren Sicherheit. Ein wichtiger Aspekt der Kubernetes-Sicherheit ist die Überwachung von Audit Logs. Diese Logs bieten eine chronologische Aufzeichnung von Ereignissen, die im Kubernetes-Cluster aufgetreten sind, und bieten Einblicke in sicherheitsrelevante Vorfälle und betriebliche Aktivitäten.

Grundlegendes zu Kubernetes-Audit-Logs

Kubernetes-Audit-Logs sind umfassende Aufzeichnungen von Ereignissen und Interaktionen innerhalb eines Kubernetes-Clusters. Diese Protokolle sind aus mehreren Gründen von entscheidender Bedeutung:

Nachverfolgung von API-Interaktionen: Jede Anfrage an die Kubernetes-API wird protokolliert, wobei detailliert angegeben wird, wer die Anfrage initiiert hat, was angefordert wurde und wie der Server geantwortet hat. Dies ist wichtig, um zu verstehen, wie Benutzer und Anwendungen mit dem Cluster interagieren.

Sicherheitsüberwachung: Audit Logs sind entscheidend für die Identifizierung von Sicherheitsvorfällen. Durch die Analyse dieser Protokolle können Administratoren ungewöhnliche Muster erkennen, die auf eine Sicherheitsbedrohung hinweisen können, z. B. nicht autorisierte Zugriffsversuche oder unerwartete Änderungen bei der Ressourcenbereitstellung.

Compliance und Auditing: Viele Branchen verlangen die strikte Einhaltung von Sicherheitsstandards. Audit Logs dienen als Aufzeichnung für Compliance-Zwecke, um nachzuweisen, dass der Cluster die erforderlichen Vorschriften einhält.

Fehlerbehebung beim Betrieb: Audit Logs können verwendet werden, um betriebliche Probleme innerhalb des Clusters zu beheben. Sie bieten eine chronologische Darstellung der Ereignisse, die zu einem Problem geführt haben, und helfen dabei, die Ursache zu lokalisieren.

Forensische Analyse: Im Falle einer Sicherheitsverletzung sind Audit Logs für die forensische Analyse von unschätzbarem Wert. Sie bieten einen detaillierten zeitlichen Ablauf der Ereignisse und helfen dabei, zu erkennen, wie es zu der Sicherheitsverletzung kam und wie groß die Auswirkungen waren.

Analyse des Benutzer- und Anwendungsverhaltens: Durch die Untersuchung von Audit Logs können Administratoren nachvollziehen, wie Benutzer und Anwendungen in der Regel mit dem Cluster interagieren, was für die Optimierung der Leistung und der Benutzerfreundlichkeit nützlich ist.

Nachverfolgung der Ressourcennutzung: Audit Logs können Trends bei der Ressourcennutzung aufzeigen und Administratoren dabei helfen, fundierte Entscheidungen über die Skalierung und Ressourcenzuweisung zu treffen.

Erkennen von Konfigurationsänderungen: Alle Änderungen an der Clusterkonfiguration werden in Überwachungsprotokollen aufgezeichnet. Dies hilft bei der Nachverfolgung von Änderungen, die sich auf die Leistung oder Sicherheit des Clusters auswirken könnten.

Konfigurieren von Audit Logs in Kubernetes: Um Audit Logs effektiv nutzen zu können, müssen sie ordnungsgemäß konfiguriert werden. Dazu gehört die Einrichtung von Audit-Richtlinien und Backends.

Audit-Richtlinie: Definiert, welche Aktionen protokolliert werden sollen und auf welcher Detailebene. Dazu gehören Entscheidungen über die Protokollierung von Metadaten, Anforderungstexten und Antworten für verschiedene API-Gruppen und -Ressourcen.

Audit-Backend: Legt fest, wohin die Audit Logs gesendet werden. Kubernetes unterstützt zwei Arten von Backends:

- Protokoll-Backend: Schreibt Audit Logs in eine Datei auf dem Master-Node.

- Webhook-Backend: Sendet Audit Logs an einen externen HTTP(S)-Dienst.

Analysieren von Audit Logs für die Sicherheit

Audit Logs sind eine Goldgrube für die Sicherheitsanalyse. Zu den wichtigsten Bereichen, auf die Sie sich konzentrieren sollten, gehören:

Identifizierung nicht autorisierter Zugriffsversuche: Protokolle, die fehlgeschlagene Zugriffsversuche anzeigen, können auf Sicherheitsverletzungen hinweisen.

Überwachung auf ungewöhnliche Ressourcenzugriffsmuster: Wiederholter oder unerwarteter Zugriff auf vertrauliche Ressourcen kann auf eine Bedrohung hindeuten.

Nachverfolgen von Änderungen an Rollen und Berechtigungen: Überwachen plötzlicher Rollen- und Berechtigungsänderungen auf potenzielle Sicherheitsrisiken.

Analysieren von Anomalien des Benutzerverhaltens: Ungewöhnliche Verhaltensmuster bei Benutzeraktionen, wie z. B. atypische Zugriffszeiten oder -häufigkeit, können auf kompromittierte Konten hindeuten.

Untersuchen von Netzwerkzugriffsmustern: Protokolle, die ungewöhnliche Netzwerkzugriffsmuster zeigen, wie z. B. Spitzen im Datenverkehr von unbekannten IP-Adressen, können auf externe Bedrohungen hinweisen.

Erkennen von Datenexfiltrationsversuchen: Überwachung auf ungewöhnliche Datenabruf- oder Übertragungsaktivitäten, die auf Datendiebstahl hindeuten könnten.

Korrelieren von Ereignissen in Logs: Querverweise auf Ereignisse in verschiedenen Logs, um koordinierte Angriffsmuster aufzudecken.

Warnung bei verdächtigen Aktivitäten: Implementieren automatisierter Warnungen für verdächtige Aktivitäten, die in Audit Logs erkannt wurden.

Best Practices für die Verwaltung von Überwachungsprotokollen

Für ein effektives Management:

Routinemäßige Protokollüberwachung: Regelmäßige Überprüfung der Logs auf ungewöhnliche Aktivitäten.

Integration mit Analysetools: Verwendung von Tools wie ELK Stack oder Splunk für eine detaillierte Protokollanalyse.

Archivierungs- und Aufbewahrungsrichtlinien: Sicherstellen, dass Protokolle archiviert und für die für die Einhaltung von Vorschriften und zukünftige Analysen erforderlichen Zeiträume aufbewahrt werden.

Schulung zur Protokollanalyse: Schulung der Mitarbeiter im effektiven Lesen und Verstehen von Audit Logs, um bessere Einblicke in die Sicherheit zu erhalten.

Automatisierte Analyse und Berichterstellung: Implementierung automatisierter Tools für die kontinuierliche Protokollanalyse und regelmäßige Berichterstattung.

Incident Response Planning: Es gibt Pläne für die Reaktion auf Sicherheitsvorfälle, die durch Audit-Protokolle identifiziert wurden.

Regelmäßige Überprüfungen und Audits von Audit-Protokollen: Durchführung regelmäßiger Überprüfungen und Audits der Audit-Protokolle, um sicherzustellen, dass die erforderlichen Daten effektiv erfasst werden.

Sichere Protokollspeicherung: Sicherstellen, dass Überwachungsprotokolle sicher gespeichert werden, um unbefugten Zugriff oder Manipulationen zu verhindern.

Tools für eine erweiterte Analyse von Überwachungsprotokollen

Mehrere Tools können die Analyse von Kubernetes-Audit-Protokollen verbessern:

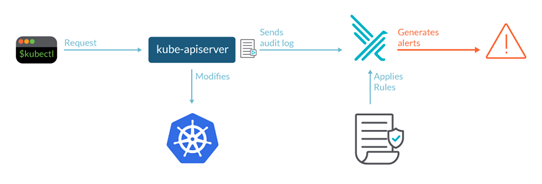

Falco: Erkennt verdächtige Aktivitäten in Echtzeit.

Beispiel einer Architektur:

Fluentd: Aggregiert Protokolle und leitet sie an externe Systeme weiter.

Prometheus & Grafana: Zur Visualisierung von Log-Daten und zum Einrichten von Alerts.

Fazit

Audit-Protokolle sind ein unverzichtbares Tool zur Aufrechterhaltung der Sicherheit und Integrität von Kubernetes-Clustern. Die ordnungsgemäße Konfiguration, regelmäßige Überwachung und effektive Analyse von Überwachungsprotokollen sind für die Erkennung und Reaktion auf Sicherheitsvorfälle, die Sicherstellung der Compliance und die Optimierung der Clusterleistung von entscheidender Bedeutung.