Blogs

Kubernetes-Cluster mit fortgeschrittenen RBAC-Strategien absichern

Einleitung

Kubernetes Role-Based Access Control (RBAC) ist eine wesentliche Komponente für die Sicherung von Kubernetes-Clustern. Es ermöglicht Administratoren, den Zugriff auf Kubernetes-API-Ressourcen basierend auf den Rollen einzelner Benutzer innerhalb ihrer Organisation zu regulieren. In diesem umfassenden Leitfaden befassen wir uns mit den Grundlagen von RBAC, seiner Funktionsweise in Kubernetes und Best Practices für seine Implementierung.

Grundlegendes zu Kubernetes RBAC

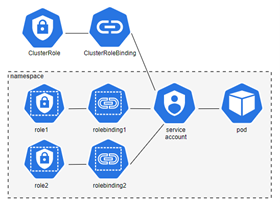

RBAC-Prinzipien in Kubernetes: Kubernetes RBAC arbeitet mit vier Hauptobjekten: Roles, ClusterRoles, RoleBindings und ClusterRoleBindings. Roles und ClusterRoles definieren eine Reihe von Berechtigungen, während RoleBindings und ClusterRoleBindings diese Berechtigungen Benutzern, Gruppen oder Dienstkonten gewähren.

Roles vs. ClusterRoles: Eine Role ist eine Reihe von Berechtigungen, die innerhalb eines bestimmten Namespace gelten. ClusterRoles hingegen sind clusterweit und können verwendet werden, um Zugriff über alle Namespaces hinweg zu gewähren.

RoleBindings und ClusterRoleBindings: RoleBindings gewähren Benutzern in einer bestimmten Namespace die in einer Rolle definierten Berechtigungen. ClusterRoleBindings gewähren die Berechtigungen, die in einer ClusterRole für den gesamten Cluster definiert sind.

Grundlegendes zu API-Gruppen und -Ressourcen: In RBAC werden Berechtigungen für Vorgänge für bestimmte API-Gruppen und -Ressourcen erteilt. Beispielsweise können Sie einem Benutzer Berechtigungen zum Lesen von Pods innerhalb der "core" API-Gruppe erteilen.

Standard Roles und -bindings: Kubernetes verfügt über einige Standard-ClusterRoles wie cluster-admin, edit und view, die unterschiedliche Zugriffsebenen bieten und nach Bedarf an Benutzer, Gruppen oder Dienstkonten gebunden werden können.

Definieren von Roles und ClusterRoles: Schritt-für-Schritt-Anleitung

Identifizieren Sie zunächst die erforderlichen Berechtigungen für verschiedene Benutzergruppen innerhalb Ihrer Organisation. Beispielsweise benötigen Entwickler die Möglichkeit, Pods zu erstellen und zu verwalten, während Betriebsteams möglicherweise einen breiteren Zugriff auf Clusterebene benötigen.

Implementieren von RBAC in Kubernetes

Erstellen Sie YAML-Dateien für Roles und ClusterRoles. Eine Role kann Berechtigungen zum Lesen und Schreiben von Pods und Diensten innerhalb eines bestimmten Namespace enthalten, während eine ClusterRole Berechtigungen zum Verwalten von Knoten und Speicher im gesamten Cluster enthalten kann.

Geben Sie die API-Gruppen, Ressourcen und Verben (z. B. get, watch, list, create, update, delete) in diesen yaml-Dateien an. Eine Rolle für die Pod-Verwaltung könnte beispielsweise wie folgt aussehen:

yaml

kind: Role

apiVersion: rbac.authorization.k8s.io/v1

metadata:

namespace: default

name: pod-manager

rules:

- apiGroups: [""]

resources: ["pods"]

verbs: ["get", "list", "watch", "create", "update", "delete"]

Erstellen von RoleBindings und ClusterRoleBindings: Benutzern Rollen zuweisen

Nachdem Sie die Roles und ClusterRoles definiert haben, müssen Sie RoleBindings oder ClusterRoleBindings erstellen, um diese Rollen tatsächlichen Benutzern, Gruppen oder Dienstkonten zuzuweisen.

Eine RoleBinding erteilt einem Benutzer oder einer Gruppe von Benutzern innerhalb einer bestimmten Namespace die in einer Rolle definierten Berechtigungen. Beispielsweise würde die Bindung der pod-manager-Rolle an einen Benutzer im Standardnamespace wie folgt definiert:

yaml

kind: RoleBinding

apiVersion: rbac.authorization.k8s.io/v1

metadata:

name: pod-manager-binding

namespace: default

subjects:

- kind: User

name: alice

apiGroup: rbac.authorization.k8s.io

roleRef:

kind: Role

name: pod-manager

apiGroup: rbac.authorization.k8s.io

ClusterRoleBindings funktionieren ähnlich, sind aber nicht auf eine einzelne Namespace beschränkt. Sie eignen sich ideal zum Zuweisen von clusterweiten Berechtigungen, z. B. um einer Gruppe von Benutzern die Möglichkeit zu geben, Secrets über alle Namespaces hinweg zu lesen.

Best Practices für Kubernetes RBAC

Verwenden von Namespaces für die strukturierte Zugriffssteuerung

Verwenden Sie Kubernetes-Namespaces, um isolierte Umgebungen innerhalb des Clusters zu erstellen. Dies kann nützlich sein, um Entwicklungs-, Staging- und Produktionsumgebungen oder verschiedene Teams zu trennen.

Weisen Sie RoleBindings innerhalb dieser Namespaces zu, um zu steuern, wer Zugriff auf was in jeder isolierten Umgebung hat. Dies ist entscheidend für die Aufrechterhaltung von Sicherheit und Ordnung, insbesondere bei groß angelegten Deployments.

Verwalten von Benutzern und Gruppen außerhalb von Kubernetes

Denken Sie daran, dass Kubernetes selbst nicht die Erstellung oder Verwaltung von Benutzern verwaltet. Stattdessen wird die Benutzerverwaltung in der Regel außerhalb von Kubernetes abgewickelt, z. B. über den Identitätsanbieter Ihrer Organisation.

Verwenden Sie Gruppenmitgliedschaften, die in Ihrem Identitätsanbieter verwaltet werden, um Benutzer Rollen in Kubernetes zuzuordnen und so eine skalierbare Möglichkeit zur Verwaltung des Zugriffs zu bieten.

Nutzung von Dienstkonten für den automatisierten Zugriff

Für Prozesse, die automatisierten Zugriff auf die Kubernetes-API erfordern, z. B. Continuous Integration- und Deployment-Pipelines, erstellen und verwenden Sie Dienstkonten.

Diese Dienstkonten können an bestimmte Rollen innerhalb des Clusters gebunden werden, um sicherzustellen, dass automatisierte Prozesse über die erforderlichen Berechtigungen verfügen, um ohne manuelle Eingriffe ordnungsgemäß zu funktionieren.

Prinzip der geringsten Rechte

Weisen Sie immer die Mindestberechtigungen zu, die erforderlich sind, damit ein Benutzer oder Dienst die beabsichtigte Funktion ausführen kann. Dies reduziert das Risiko eines unbefugten Zugriffs oder einer Beschädigung im Falle eines kompromittierten Kontos.

Überprüfen und aktualisieren Sie regelmäßig RBAC-Einstellungen, um sicherzustellen, dass sie mit den aktuellen Rollen und Zuständigkeiten in Ihrer Organisation übereinstimmen.

Regelmäßige Audits und Revisionen

Führen Sie regelmäßige Audits von RBAC-Richtlinien durch, um redundante, veraltete oder übermäßig freizügige Zugriffsrechte zu identifizieren und zu korrigieren.

Implementieren Sie einen Prozess zum Überprüfen von RBAC-Richtlinien, wenn Änderungen an Teamstrukturen, Projekten oder Kubernetes-Updates vorgenommen werden.

Verwenden Sie Namespaces mit Bedacht

Strukturieren Sie Ihren Kubernetes-Cluster mit Namespaces, um Ressourcen nach Teams, Projekten oder Umgebungen zu trennen. Dies vereinfacht die RBAC-Verwaltung, indem der Umfang der Rollen und Berechtigungen eingeschränkt wird.

Weisen Sie RoleBindings innerhalb von Namespaces zu, um eine differenzierte Zugriffssteuerung zu ermöglichen und versehentliche Zugriffe oder Änderungen an Ressourcen in anderen Namespaces zu verhindern.

Verwalten von Dienstkontoberechtigungen

Seien Sie vorsichtig mit den Berechtigungen, die Dienstkonten erteilt werden, da sie häufig von Anwendungen und Automatisierungstools verwendet werden. Beschränken Sie ihren Zugriff auf das, was für ihre spezifische Funktion erforderlich ist.

Vermeiden Sie die Verwendung von Standarddienstkonten für Workload-Pods, da diese weitreichende Berechtigungen auf Clusterebene erben können. Erstellen Sie stattdessen dedizierte Dienstkonten mit präzisen Rollenbindungen.

Integration mit externen Identitätsanbietern

Integrieren Sie nach Möglichkeit Kubernetes RBAC mit externen Identitätsanbietern. Auf diese Weise können Sie den Benutzerzugriff zentral verwalten und bestehende Organisationsstrukturen und Zugriffsrichtlinien nutzen.

Nutzen Sie die gruppenbasierte Zugriffskontrolle, indem Sie Gruppen von Ihrem Identitätsanbieter Rollen in Kubernetes zuordnen und so den Verwaltungsprozess optimieren.

Dokumentation und Richtlinie als Code

Dokumentieren Sie Ihre RBAC-Richtlinien, einschließlich der Gründe für die einzelnen Rollen und Bindungen. Dies ist entscheidend, um die Klarheit zu wahren und zukünftige Prüfungen zu vereinfachen.

Behandeln Sie RBAC-Konfigurationen als Code – führen Sie eine Versionskontrolle Ihrer RBAC-Definitionen durch, um Änderungen nachzuverfolgen und Rollbacks bei Bedarf zu erleichtern.

Automatisierte RBAC-Konfiguration und -Erzwingung

Verwenden Sie Automatisierungstools zum Konfigurieren und Erzwingen von RBAC-Richtlinien, um menschliche Fehler zu minimieren und komplexe Konfigurationen effizient zu handhaben.

Ziehen Sie Tools in Betracht, die eine Visualisierung von RBAC-Einstellungen ermöglichen, um das Verständnis und die Verwaltung komplexer Zugriffsstrukturen zu erleichtern.

Schulung und Sensibilisierung

Stellen Sie sicher, dass Ihr Team die Bedeutung von RBAC für die Aufrechterhaltung der Clustersicherheit versteht. Bieten Sie Schulungen zu Best Practices und häufigen Fallstricken an.

Fördern Sie eine sicherheitsbewusste Kultur, in der sich die Teammitglieder für die Zugriffsrechte verantwortlich fühlen, die sie besitzen, und die Auswirkungen ihrer Handlungen innerhalb der Kubernetes-Umgebung verstehen.

Testen der RBAC-Einstellungen

Testen Sie RBAC-Konfigurationen regelmäßig, um sicherzustellen, dass sie wie beabsichtigt funktionieren. Dies kann durch Rollenspielszenarien oder automatisierte Testtools erfolgen.

Schließen Sie RBAC-Konfigurationen in Ihre Notfallwiederherstellungspläne ein. Stellen Sie sicher, dass Sie über einen Prozess verfügen, mit dem Sie die Zugriffsrechte im Falle eines Vorfalls schnell wiederherstellen können.

Überwachen und Warnen

Implementieren Sie die Überwachung von RBAC-bezogenen Änderungen und Aktivitäten. Richten Sie Warnungen für ungewöhnliche Zugriffsmuster oder Änderungen an kritischen Rollen und Bindungen ein.

Durch die Einhaltung dieser Best Practices können Unternehmen Kubernetes RBAC effektiv nutzen, um die Sicherheit zu verbessern, die Zugriffsverwaltung zu optimieren und eine robuste und skalierbare Container-Orchestrierungsumgebung zu verwalten.

Fortgeschrittene RBAC-Strategien

Bedingter Zugriff basierend auf Kontext: Implementieren Sie Richtlinien für bedingten Zugriff, die den Kontext der Anforderung berücksichtigen, z. B. die Quell-IP-Adresse.

Integration mit externen Identitätsanbietern: Nutzen Sie die Integration mit externen Identitätsanbietern für die Verwaltung von Benutzeridentitäten und Gruppenmitgliedschaften.

Automatisieren von RBAC mit Operatoren: Verwenden Sie Kubernetes-Operatoren, um die Verwaltung und Durchsetzung von RBAC-Richtlinien zu automatisieren.

Behandeln von clusterübergreifender RBAC: Erwägen Sie in Umgebungen mit mehreren Clustern Strategien für die konsistente Anwendung von RBAC-Richtlinien über Cluster hinweg.

RBAC für spezialisierte Kubernetes-Ressourcen: Verstehen und Anwenden von RBAC für spezialisierte Ressourcen wie benutzerdefinierte Ressourcendefinitionen (CRDs) oder Namespaces mit spezifischen Anforderungen.

Fazit

Eine effektive RBAC-Implementierung in Kubernetes ist entscheidend für die Aufrechterhaltung einer robusten Sicherheit und betrieblichen Effizienz. Durch das Verständnis der Kernkonzepte, die Befolgung von Best Practices und die Nutzung fortschrittlicher Strategien können Unternehmen eine sichere und gut verwaltete Kubernetes-Umgebung schaffen.