Kubernetes Security Library

Schützen Sie Ihre Kubernetes-Umgebung – Umfassendes Wissen, direkt aus der Praxis

Warum die Kubernetes Security Library?

50+ Sicherheitsrisiken

Erhalten Sie tiefe Einblicke in über 50 kritische Sicherheitsrisiken und wie Sie diese bewältigen.

Über 100 Maßnahmen

Finden Sie konkrete Handlungsempfehlungen zur effektiven Risikominimierung.

Spezifisch für Kubernetes

Maßgeschneiderte Sicherheitslösungen für Ihre Kubernetes-Infrastruktur.

Kontinuierliche Updates

Bleiben Sie stets auf dem neuesten Stand der Sicherheitsforschung und -regulierung.

Praktisches Know-how

Profitieren Sie von praxisnaher Expertise für eine robuste Sicherheitsstrategie.

Risiken & Maßnahmen

Ein unsicherer Container kann von einem sicheren Cluster abgefangen werden, umgekehrt jedoch nicht. Diese Library ist maßnahmenorientiert und unterscheidet zwischen Azure AKS und On-Premise Umgebungen.

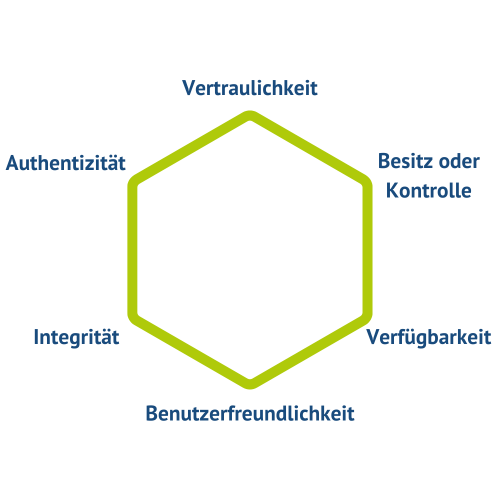

Parkersche Hexade

Die Kubernetes Security Library basiert auf der Schutzzieldefinition des "Parkersche Hexade".

Diese befasst sich mit 6 grundlegenden Schutzzielen:

Bezieht sich auf die Eigenschaft, dass Informationen nicht unbefugten Personen zugänglich gemacht oder weitergegeben werden.

Ein Hacker stiehlt verschlüsselte Daten. Selbst wenn der Hacker die Daten nicht entschlüsseln kann, ist die Person, die bestohlen wurde, immer noch besorgt, dass der Hacker dies jetzt jederzeit tun könnte. Diese Situation stellt einen Verlust der Kontrolle oder des Besitzes von Informationen dar, beinhaltet aber keine Verletzung der Vertraulichkeit.

Bedeutet, dass ein rechtzeitiger Zugriff auf Informationen möglich ist. Zum Beispiel führen sowohl ein Festplattenabsturz als auch Denial-of-Service-Angriffe zu einer Verfügbarkeitsverletzung. Jede Verzögerung, die das erwartete Serviceniveau für ein System überschreitet, kann als Verfügbarkeitsverletzung bezeichnet werden.

Nehmen wir an, ein Hacker verschlüsselt die Daten einer Person, z. B. mit Hilfe von Ransomware. Die betroffenen Daten verlieren zwar nicht ihre Vertraulichkeit, Integrität oder Verfügbarkeit, aber sie sind nicht mehr nutzbar.

Bezieht sich auf die Genauigkeit oder Übereinstimmung mit dem beabsichtigten Zustand von Informationen. Jede unbefugte Änderung von Daten, ob absichtlich oder versehentlich, ist ein Verstoß gegen die Datenintegrität. Von auf Festplatten gespeicherten Daten wird beispielsweise erwartet, dass sie stabil sind - sie sollten nicht versehentlich durch Probleme mit einem Festplatten-Controller verändert werden. In ähnlicher Weise sollten Anwendungsprogramme Informationen korrekt aufzeichnen und keine Abweichungen von den vorgesehenen Werten einführen.

Bezieht sich auf die Richtigkeit der ursprünglichen Behauptung oder der Urheberschaft der Information. Eine Methode zur Überprüfung der Urheberschaft eines handschriftlichen Dokuments besteht beispielsweise darin, die handschriftlichen Merkmale des Dokuments mit einer Stichprobe anderer, bereits überprüfter Dokumente zu vergleichen. Bei elektronischen Informationen könnte eine digitale Signatur verwendet werden, um die Urheberschaft eines digitalen Dokuments mit Hilfe der Kryptographie mit öffentlichem Schlüssel zu verifizieren.

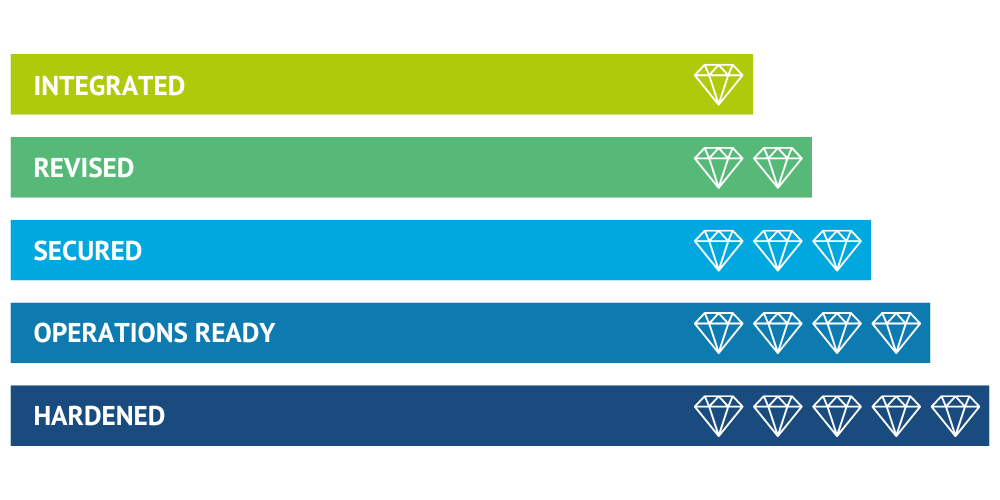

Container-Härtung von KubeOps

Sie wollen noch mehr Sicherheit für Ihre Kubernetes Cluster? Mit unserer besoderen 5-Level Härtung haben Sie die Möglichkeit ihre Container noch besser zu schützen. Besuchen Sie unsere Container-Härtungsseite für mehr Informationen.