Blogs

Verbesserung der Container-Sicherheit mit Trivy: Schwachstellen identifizieren und entschärfen

In der heutigen digitalen Landschaft entwickelt sich alles fortwährend in Richtung von containerisierten Deployments. Die Mechanismen involvieren das Einrahmen von Anwendungen mitsamt ihrer Dependencies als Einzel-Units, auch Container genannt. Diese Methode garantiert Consistency zwischen verschiedensten Umgebungen aber bringt auch einige einzigartige Sicherheitsherausforderungen mit sich. Im Zuge des Container-Ökosystem-Wachstums sind Tools wie Trivy entstanden, die sich diesen Herausforderungen stellen.

In diesem Blog erforschen wir Trivy, ein cutting-edge Tool, mit Fokus in der Findung von Schwachstellen innerhalb Ihrer Container.

1. Container: In moderne Deployment-Techniken eintauchen

Was sind Container eigentlich? Container sind vergleichbar mit eigenständigen Paketen, welche eine Anwendung mit all den notwendigen Komponenten beinhalten. Dazu gehören Libraries, Binaries und Konfigurationen. Diese Einrahmung stellt ein uniformes Verhalten für Anwendungen, ungeachtet ihrer Umgebung, sicher.

Im Kern ist ein Container ein Standalone-Paket. Das bedeutet, dass alles, was notwendig zum Ausführen der Anwendung ist, in diesem Container selbst aufbewahrt wird – Code, Runtime, System Tools, System Libraries und Einstellungen.

Vorteile der Container-Nutzung: Einer der größten Segen der Containerisierung ist die Eigenschaft, konsistente Deployments zu erzielen. Die Disparität zwischen Entwicklungs- und Produktionsumgebungen sinkt drastisch.

Potentielle Security Lecks: Während Container-Deployments Vorteile mit sich bringen, entstehen manchmal auch Schwächen durch deren Base Images oder Dependencies.

Ein praktisches Beispiel: Nehmen wir einen Dienst wie Netflix, welcher global operiert und zahlreiche Updates released. Containerisierung hilft hier bei der Ermöglichung solch zahlreicher Deployments.

2. Schwachstellen-Scanning in der Container Security und ihre Rolle

Warum Schwächen überhaupt scannen? Es ist wichtig zu realisieren, dass Container potentielle Schwachstellen besitzen könnten. Sofern diese übersehen werden, können dadurch diverse Herausforderungen entstehen, Data Breaches und Service-Unterbrechungen eingeschlossen.

Arten von Schwachstellen: Schwächen können aus zahlreichen Quellen entstehen, so etwa OS-Pakete, dem Anwendungs-Code oder Third-Party-Libraries. Ein umfassendes Tool sollte in der Lage sein, derartige Schwächen zu identifizieren.

Vor den Tools wie Trivy: Schwächen-Scanner existierten bereits, hatten allerdings oft nicht container-spezifische Features oder waren bei weitem nicht so effizient in bestimmten Punkten.

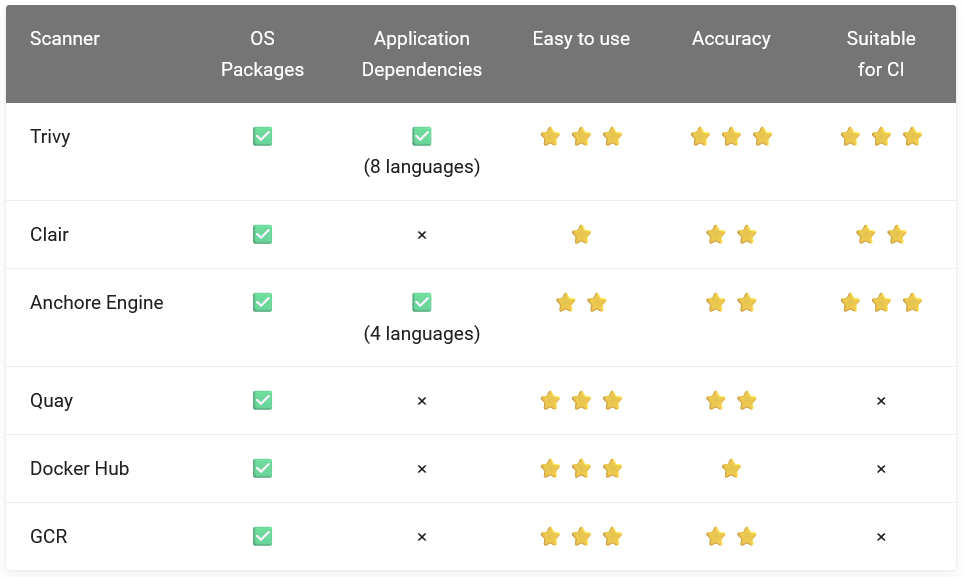

3. Trivy vs Andere Scanners:

4. Trivy im Fokus und dessen Rolle in der Container Security

Trivy als Open Source Schwächen-Scanner mit Fokus auf Container wurde von Aqua Security entwickelt. Es kann sowohl OS-Pakete als auch Anwendungs-Dependencies mühelos überprüfen.

Trivy kann nach privaten sowie public Registries, lokalen Dateisystemen und Container-Formaten wie tar-Archives, Podman- als auch Git Repositories scannen. Trivy kann auch Funktionalität für eine Vielzahl an auszuführenden Umgebungen wie Linux, MacOS, FreeBSD und OpenBSD erreichen. Dies sogar mit der Option Air-Gap-Umgebungen oder distrolose Images ebenso zu unterstützen.

Wie verfährt Trivy?

Trivy beherbergt eine kontinuierlich geupdatete Datenbank und garantiert so einen umfassenden Scan, welcher sogar erst vor kurzem erfasste Schwachstellen aufdeckt.

Kompatibilität und Support: Trivy wurde dazu geschaffen, vielseitig zu sein und unterstützt daher diverse Distributionen, so etwa von Debian und Ubuntu bis hin zu Alpine und vielerlei anderen RPM-basierten Systemen.

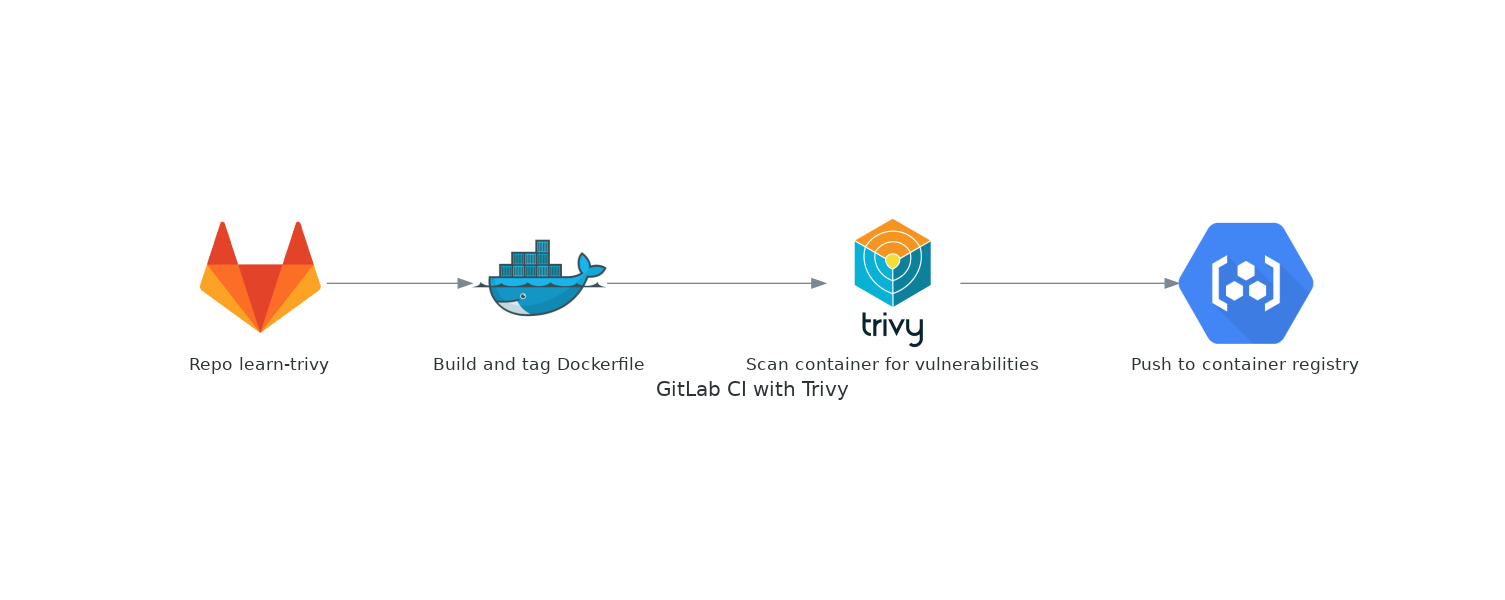

5. Trivy im Einsatz überwachen

Trivy einrichten: Für Interessierte sei gesagt, das Setup ist relativ straight-forward. Das Tool liefert Flexibilität und bietet Nutzern die Wahl zwischen verschiedenen Installationsmöglichkeiten. Darüber hinaus ist das Aktivieren von Harbor Private Registry Deployments einfach gestaltet.

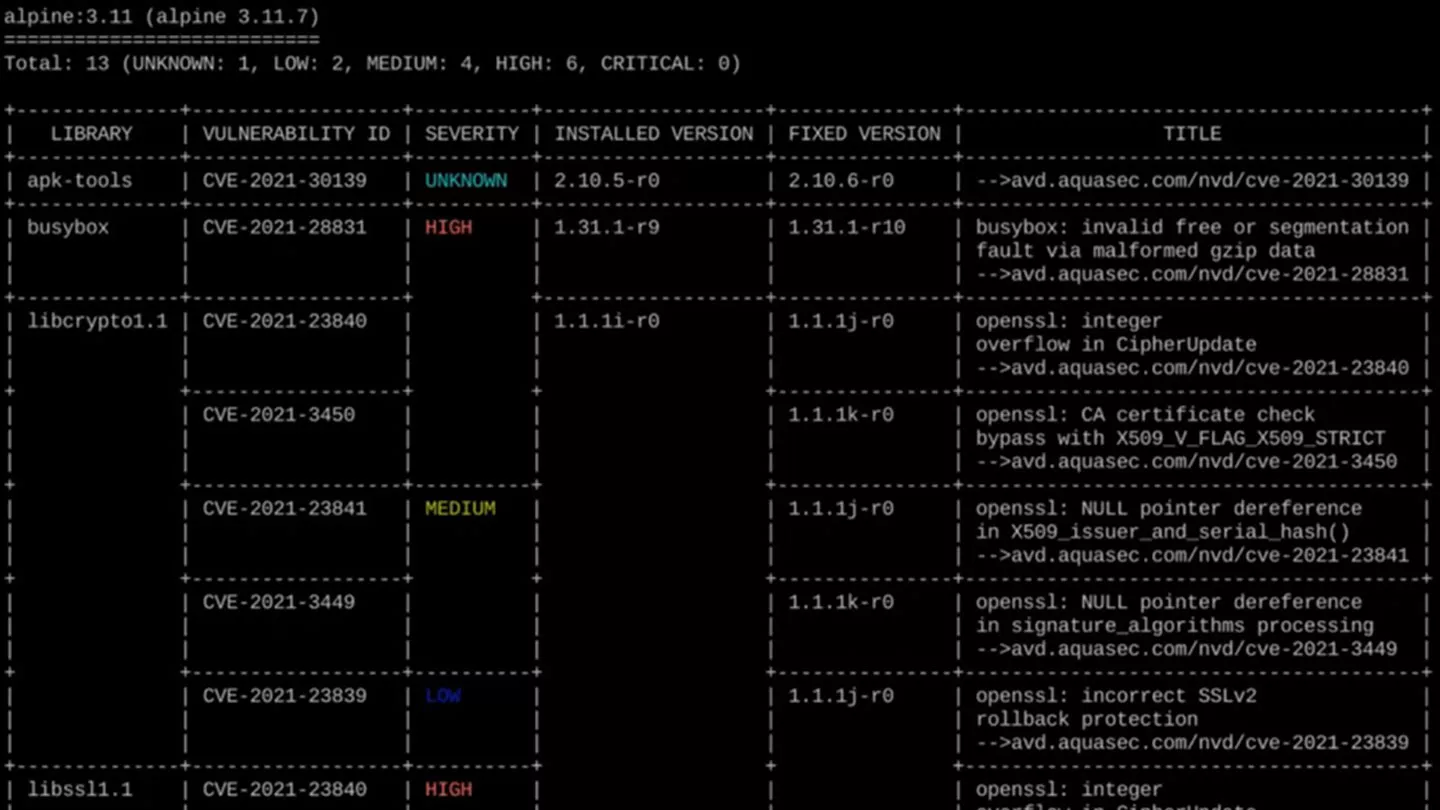

Sample Schwachstellen-Scan: Sofern auf einen Container ausgeführt, sagen wir zum Beispiel mit Node.js-Anwendung, entdeckt Trivy möglicherweise Schwachstellen innerhalb spezifischer npm-Pakete und weist den Nutzer auf entdeckte potentielle Risiken hin.

Trivy Reports entschlüsseln: Trivy bietet detaillierte Reports, welche Schwächen nach deren Schweregrad kategorisiert. Dies unterstützt Nutzer bei der Priorisierung ihrer Gegenmaßnahmen.

6. Über Scan, Mitigation und die besten Praktiken

Die Schwachstellen zu identifizieren ist lediglich Schritt 1. Dafür zu sorgen, dass sie kein Risiko mehr darstellen, ist der eigentliche Schritt.

Schwächen abfangen: Schwachstellen sollten nach dem Identifizieren zügig aus dem Verkehr gezogen werden. Dazu gehören eventuell das Updaten von Libraries, das OS zu patchen, oder den Code der Anwendung zu berichtigen.

Regelmäßige Scans: Genauso wie die Kontrolluntersuchung beim Arzt sollten Container regelmäßige Checks bekommen, um ihre fortwährende Sicherheit bei der Entwicklung gewährleisten zu können.

Up-To-Date bleiben: Mit der Entwicklung der Cyber-Bedrohungs-Landschaft bleibt es unabdingbar, informiert zu sein. Schwachstellen-Datenbanken zu abonnieren oder einem Security News Feed zu folgen können dieser Anstrengung nützen.

Zusammengefasst

In der gigantischen Welt der Container Security dienen Tools wie Trivy strahlend der Optimierung von Containerisierungs-Benefits und machen dabei keinerlei Kompromisse in deren Sicherheit. Während diese Einführung eine umfassende Übersicht darstellt, ermutigen wir Interessierte dazu weiter einzutauchen, so etwa in Trivy’s weitgreifende Dokumentation und dessen lebendigen Community beizutreten.